Video » Venenerkennung hacken

Wie sicher sind biometrische Systeme im Bereich der Venenerkennung wirklich?

Wie sicher sind biometrische Systeme im Bereich der Venenerkennung wirklich?

Freileitung oder Kabel » Ist Kabel wirklich besser als eine Stromleitung? » Wie das deutsche Stromnetz aufgebaut ist

Wenn sich der Nachbar die smarte Glühbirne aus dem Garten klaut und dann das WLAN-Passwort hat…

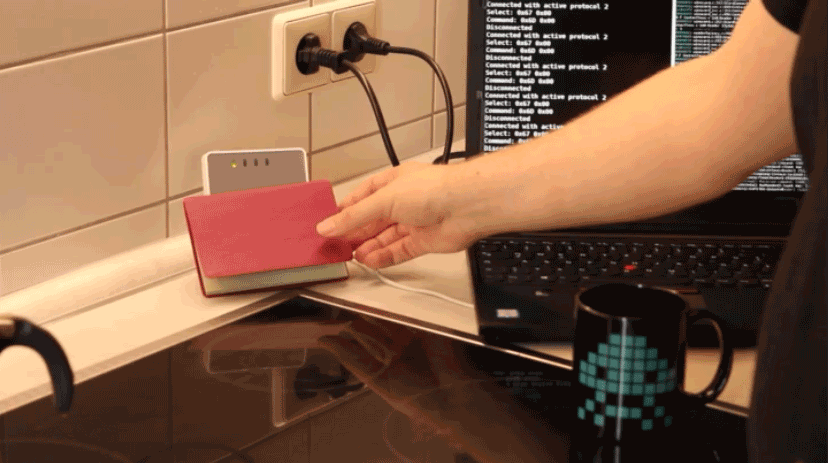

Smart Home – Smart Hack ❗️ ist einer der besten deutschen Vorträge

Mail an alle Analytics-Admins wegen DSGVO

MOSS ist das elektronische Meldeverfahren für Internetdienstleistungen an private Verbraucher innerhalb der EU

Das häufigste Passwort weltweit ist: 123456

Das sog. Geoblocking ist eine Technik, die Internetinhalte und Shoppingseiten für bestimmte Regionen sperrt oder deren Aufruf nur in einigen Ländern zulässt.

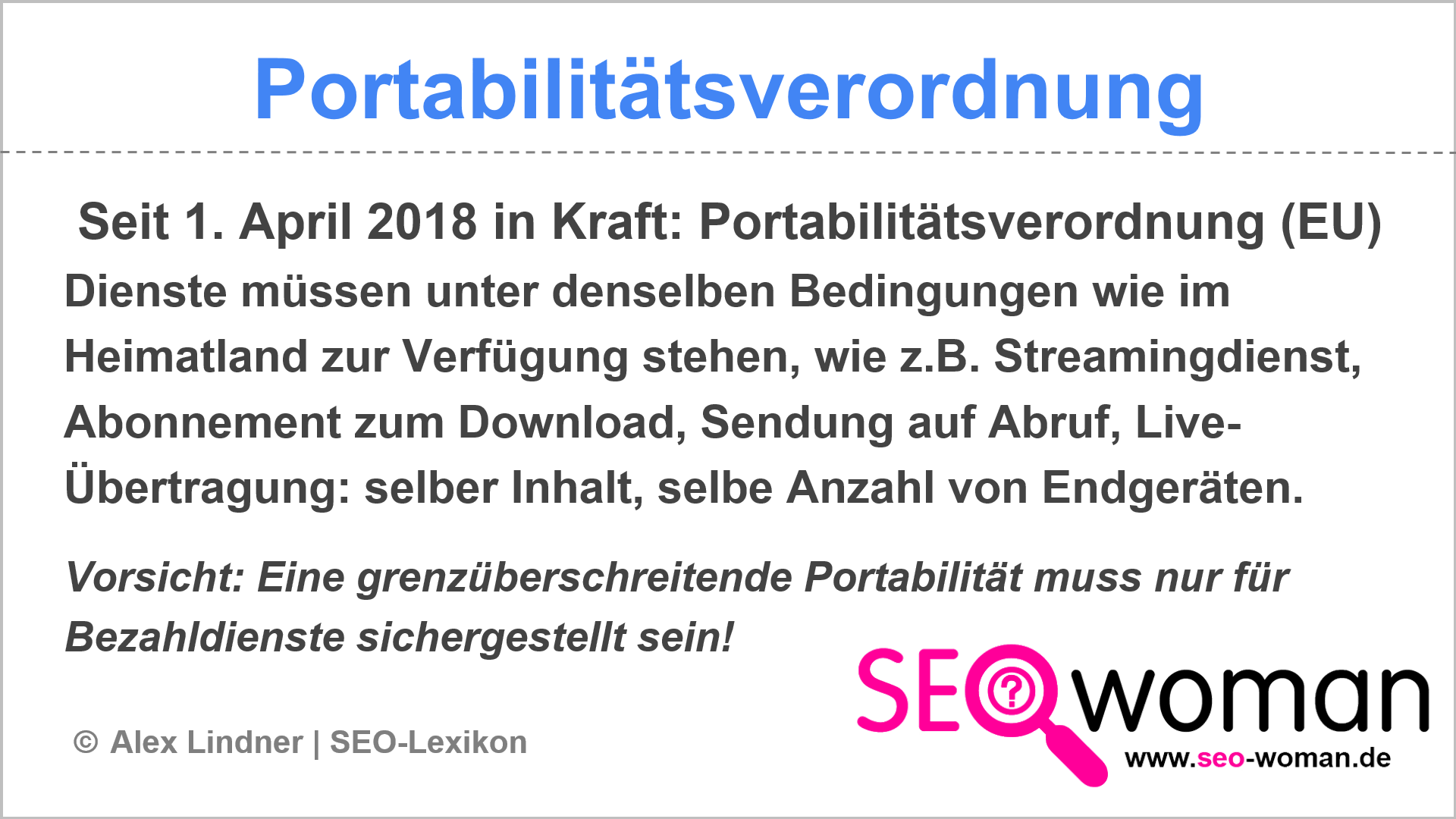

lll➤ Die Portabilitätsverordnung ➔ 1. April 2018 » Streamingdienst ✓ » Abonnement zum Download ✓ » Sendung auf Abruf ✓ » Live-Übertragung ✓

Alles Neu macht der Mai! Das alte Whois wird ein Stück weit Geschichte. Was sich ändert und was neu ist, was von der DENIC nicht mehr erfasst wird und was ein „Operational Contact“ ist, sagt Denic-Geschäftsführer Jörg Schweiger im Interview.

RFID-Chip im Pass deaktivieren

Die spannenden, lustigen und lehrreichen Videos vom 33c3 ✚ sortiert nach Themen ✓ Deutsch / Englisch ✓ gebannt in einen Artikel ? ? ?

„Face2Face: Real-time Face Capture and Reenactment of RGB Videos“ klingt das ganze dann im englischen Universitäts-Slang. Im Video wird es sehr einfach vorgeführt, wie das Gesicht gescannt wird und dann im laufenden Video der Gesichtsklau läuft. Für Nachrichten bedeutet das: Jedes Video kann ab sofort in der Art nachträglich bearbeitet sein. Wie das mit den […]