Video » Cyberangriffe 👾

Bild: Sicherheit Passwort 12345

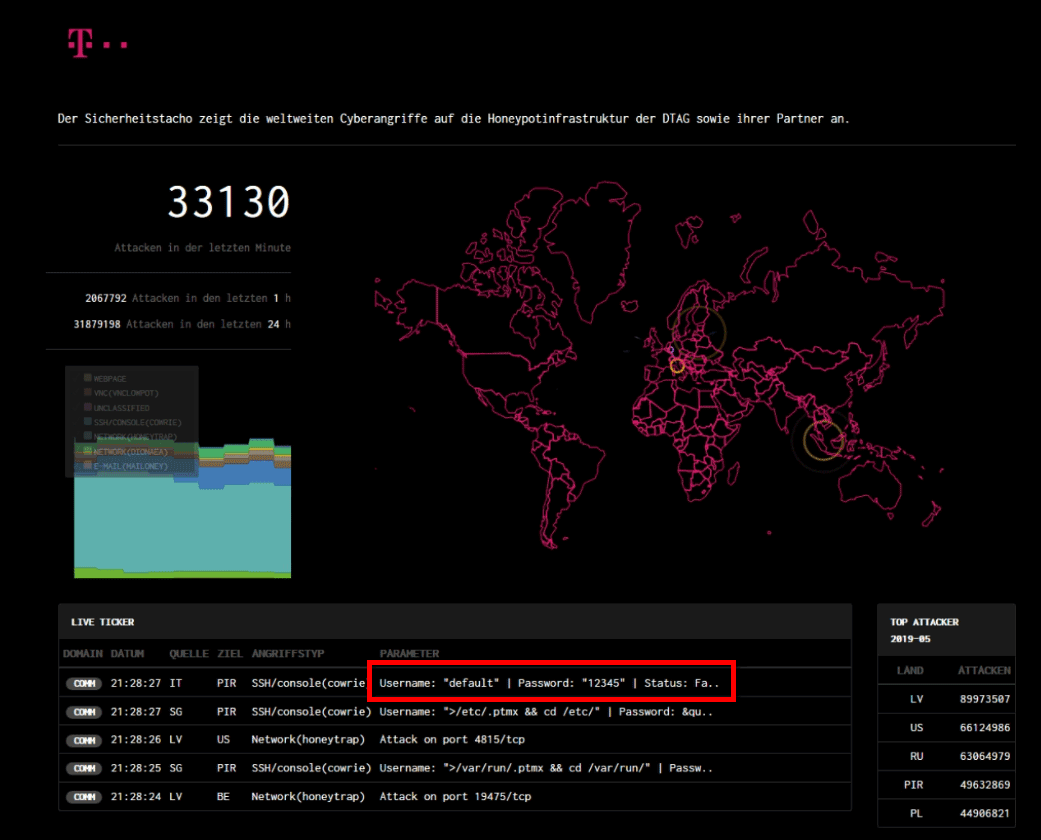

▷ Video » Telekom Sicherheitstacho

- 2.068.109 Attacken in der letzten Stunde

- Das macht 34.468,48 Angriffe pro Minute!

- Oder 575 Angriffe pro Sekunde!

Die Telekom betreibt immensen Aufwand gegen Cyberangriffe. Die Frühwarnsysteme der Telekom versuchen Kunden bestmöglich vor Hackerangriffen zu schützen.

Honeypot Frühwarnsystem

Die Honeypot – abgeleitet von Honigtopf – genannten Fallen sollen Angreifer gezielt anlocken und statt in echte Systeme einzudringen der Telekom dabei helfen, sich gegen diese Angriffe frühzeitig durch deren Erkennung zu wehren.

Sicherheitstacho: Cyberangriffe in Echtzeit

Das Informationsportal unter der Plattform sicherheitstacho.eu wurde von der Telekom auf der CeBIT 2013 vorgestellt.

Dem Sensornetzwerk liegen 180 Honeypots aus 12 verschiedenen Ländern zugrunde.

Der Sicherheitstacho zeigt Land für Land in Echtzeit, welche Angriffe auf die dortigen Sensoren erfolgen. Neben dem Liveticker hat die Telekom die „Top-15-Übersicht der Ursprungsländer“ länderspezifisch angezeigt. Je dunkler ein Staat auf der Weltkarte ist, desto mehr Angriffe wurden von dort in den letzten 30 Tagen registriert.

Die Urheber des Angriffs lassen sich aus den Daten des Sensornetzwerks nicht ableiten, denn meistens sind es Bot-Clients, die per Internet ferngesteuert werden. Darum bleiben die Standorte der im Hintergrund arbeitenden Command-and-Control-Server für die Honeypots unsichtbar.

Cyberangriffe auf Smartphones

Leider erfreuen sich Smartphones in der Hacker-Szene wachsender Beliebtheit.

Die 3 häufigsten Angriffsarten sind:

- Persönliche Daten ausspionieren

- Mobile Geräte vollständig übernehmen

- Durch gefälschte Apps Zugriff bekommen (v.a. Onlinebanking betroffen)

Mit den ergaunerten Zugangsdaten zum Onlinebanking oder den Kreditkarteninformationen werden die Konten des mobilen Nutzers geplündert. Kontaktdaten aus dem Adressbuch werden genutzt, um falsche Identitäten vorzutäuschen und so an geheime Informationen oder Dienstleistungen von den Personen zu bekommen. Je mehr ein Hacker über seine Zielperson weiß und damit diese Person kennt, desto erfolgreicher kann er betrügen.

Kontrolle über ein Handy

Die komplette Kontrolle über ein Gerät zu bekommen, ist aus mehreren Gründen für den Hacker interessant:

- Man kann teure Premium-SMS-Dienste nutzen

- Telefonate machen, ohne dass der Benutzer etwas bemerkt

- Spam über die gekaperten Geräte versenden

- Die Handys zum Teil seines eigenen mobilen Bot-Netzwerks machen um damit Systeme anzugreifen

Durch Schadsoftware infizierte Handys lassen sich generell für alle kriminelle Handlungen nutzen, die die Hacker auch mit infizierten Rechnern machen können. Denn heute ist ein Handy lang kein Telefon mehr, sondern ein Rechner in der Hosentasche. Dazu kommt, dass diese „Hosentaschenrechner“ im Gegensatz zu den PCs rund um die Uhr online sind – das macht sie für Hacker besonders interessant. Wenn ein Hacker einen Angriff zu einem bestimmten Zeitpunkt absetzen, gibt ihm das geknackte Handy deswegen mehr Planungssicherheit als ein gehackter PC. Denn die Rechner sind tagsüber häufig ausgeschaltet, wenn die Besitzer in der Arbeit sind. Aber die mobilen Smartphones sind normalerweise den ganzen Tag online mit dem Internet verbunden.

Wie der Leiter des Teams für IT-Sicherheit von der Telekom – Wolfgang Bollenbach – sagt:

Durch die neuen Datendurchsätze mit LTE hat ein mobiles Botnetz bald mehr Schlagkraft als ein traditionelles Botnetz, das aus gehackten PCs besteht.“

Smartphones werden zum Handlanger der Hacker

Bereits durch das Herunterladen einer App, die Sicherheitslücken oder Schwachstellen enthält, kann das Smartphone schnell Teil eines Hacker-Botnetzes werden. Durch den unvorsichtigen Klick auf den Link in einer E-Mail kann sich Schadsoftware (Malware) unbemerkt installieren. Bereits Ende 2012 wurde in den USA das erste große Botnetz gefunden, das über Android mehr als 10.000 Nutzer gehackt verbunden hatte. Im Sommer 2013 nutzte ein Android-Trojaner erstmals 3 bis dahin unbekannte Schwachstellen des Betriebssystems um Daten auszulesen und über Premium-SMS Dienste kostenpflichtig nutzte – sich sogar unbemerkt über Bluetooth und WLAN auf benachbarte Geräte übertrug.

Apps als Sicherheitsrisiko

Bei der Installation verlangt eine App Zugriff auf bestimmte Funktionen des Betriebssystems. Eine Navigationssoftware benötigt zum Beispiel Zugriff auf den GPS-Empfänger, um den Standort des Handys bestimmen zu können. Chat-Apps brauchen in der Regel den Zugriff auf das Adressbuch. Doch viele Apps fragen auch Daten ab, die mit ihrer eigentlichen Funktion nichts zu tun haben. Muss die Chat-App die Daten des Nutzers in den Cloud-Speicher übertragen? Das mag auf den 1. Blick für den Nutzer sinnvoll klingen, aber für die eigene Sicherheit ist davon unbedingt abzuraten. Spätestens wenn die Taschenlampen-App Zugriff auf das Adressbuch verlangt, sollte man stutzig werden und alarmiert sein: fordert die App ungewöhnliche Berechtigungen, sollte man von der Installation unbedingt absehen, um seine Daten zu schützen.

Tipps für die mobile Sicherheit

Zum Artikel: 5 Tipps für mehr Sicherheit auf dem Handy

Die größte Lüge im Internet

Die größte Lüge im Internet ist: „Ich habe die AGB gelesen und verstanden“ – niemand liest das, jeder klickt „Ja“.

Das Risiko ist hoch: was wir virtuell unterschreiben ist unbekannt. Wir geben mit dem Klick Rechte ab, die wir so weder Google noch Facebook freiwillig geben würden. Aber wir freuen uns über die kostenlosen Dienste und zahlen „unsichtbar“ mit unseren Daten.

Darum sollte jedem Handy-Nutzer klar sein:

- Jedes Handy-Gespräch wird aufgezeichnet!

- Jeder Standort ist nachvollziehbar!

- Jede Chat-Nachricht wird gespeichert!

- Jedes Bild aus Chat oder Foto-Album ist auf einem Server irgendwo auf der Welt abgelegt – selbst wenn wir es auf unserem Gerät löschen!

Auf dem Handy hat man keine Privatsphäre – man ist gläsern und weiß nicht wer alles genau hinsieht!

Keine Kommentare vorhanden