▷ Geheimschrift und Codes » Kryptographie

Geheimnisse und Codes machen neugierig: jeder löst gerne Rätsel.

Mit dem Thema beschäftige ich mich seit Jahren und wollte schon immer darüber schreiben. Teil 1 also heute – lustige Geschichten und Definitionen – viel Spaß!

_____________________________________

Nachrichten geheim zu halten und zu verschlüsseln ist eine jahrhundertalte Kunst, ein fortlaufender Kampf zwischen Verschlüsslern und Entschlüsslern – den Codebrechern. Jeder neue Code war sofort den Angriffen der Codebrecher ausgeliefert und sobald diese seine Schwäche entdeckt hatten, war er nutzlos geworden. Die Verschlüssler waren ständig gezwungen ihren Code weiterzuentwickeln, um den Angreifern ein Schnippchen zu schlagen.

Das Thema ist in unserer heutigen Zeit doch nicht so unbedeutend wie viele von uns denken: Techniken zur Verschlüsselung von Nachrichten spielen eine große Rolle in unserem täglichen Leben. Online-Banking, Telefongespräche und eMails: wenn wir geschützt werden wollen ist Verschlüsselung die einzige Möglichkeit.

Die Kunst der geheimen Kommunikation und Verschlüsselung wird auch Kryptographie genannt.

Geheimschriften

Der 1. „Trojaner“

Im Krieg zwischen Griechenland und Persien 480 v. Chr. wollte der persische Xerxes Griechenland mit einem Überraschungsangriff einnehmen. Ein im Exil lebender Grieche wollte seine Heimat warnen, ohne daß er in die Hände der persischen Wachen fällt: er nahm eine Schreibtafel, kratzte das Wachs ab, ritzte die Nachricht in das Holz und goß wieder Wachs darüber. Die Nachricht ging bei den persischen Wachen durch, doch die Griechen wußten mit der Tafel erst nichts anzufangen. Bis die Frau des Königs dahinter kam und riet das Wachs abzukratzen: die Nachricht wurde gefunden und die Griechen bewaffneten sich. Xerxes hatte den entscheidenden Vorteil des Überraschungsangriffs verloren.

Steganographie

Die Übermittlung geheimer Botschaften, bei der verborgen wird, dass überhaupt eine Botschaft existiert, heißt Steganographie (griech. steganos = bedeckt und graphein = schreiben).

Im 15. Jahrhundert beschreibt z.B. der italienische Wissenschaftler Giovanni Porta, wie man eine Nachricht in einem (hartgekochten) Ei verbergen kann:

Man mischt eine Unze Alaun in einem Becher Essig und schreibt mit dieser „Tinte“ auf die Eischale. Die Lösung dringt durch die poröse Eischale und hinterläßt die Botschaft auf der Oberfläche des gehärteten Eiweiß. Wenn man die Schale entfernt, kann man die Geheimbotschaft lesen.

Boten wurden auch die Köpfe rasiert und die Nachrichten in die Kopfhaut tätowiert – natürlich hat man für die „Übertragung“ noch warten müssen, bis Haare nachgewachsen waren. Man sieht wieviel Zeit früher noch vorhanden war.

Der Nachteil der Steganographie war jedoch, daß die Nachricht – wenn sie gefunden wird – auch vom „Feind“ gelesen werden konnte. Dadurch entstand die Kryptographie.

Kryptographie

Den Sinn einer Botschaft mittels Verschlüsselung zu verschleiern ist das Ziel der Kryptographie (griech. kryptos = verborgen).

Um eine Nachricht unverständlich zu machen, muß sie nach einem bestimmten System verschlüsselt werden, dass vorher zwischen Sender und Empfänger abgesprochen wurde.

Das Kamasutra hat angeblich im 4. Jahrhundert v. Chr. den Frauen schon geraten, daß sie 64 Künste studieren sollen: Kochen, Massage etc und an Stelle 45 auf der Liste auch die Geheimschrift – um ihre Affären geheim zu halten.

Transposition und Substitution

Bei der Transposition werden die Buchstaben einer Botschaft einfach anders angeordnet.

Ein Wort mit drei Buchstaben kann z.B. nur auf 6 verschiedene Arten umgestellt werden:

alt, atl, lta, lat, tla, tal

Nimmt man jedoch mehr Buchstaben gibt es unglaublich viele Anordnungsmöglichkeiten:

Betrachten wir zum Beispiel diesen Satz.

34 Buchstaben und mehr als 14 830 000 000 000 000 000 000 000 000 000 Möglichkeiten.

Das Problem bei der Art der Verschlüsselung ist aber die Entschlüsselung: damit das funktioniert, braucht man ein System.

Schulkinder-Transposition: Gartenzaun-Verschlüsselung

Dabei wird ein Text auf 2 Zeilen aufgeteilt, unser Beispielsatz:

Habt ihr heute schon Hausaufgaben gemacht?

Aufgeteilt auf 2 Zeilen:

h b i r e e c o h u a f a e g m c t

a t h h t s h n a s u g b n e a h

Hier die Verschlüsselung:

hbireecohuafaegmct athhtshnasugbneah

Interessant finde ich noch die „Stab-Methode“: ein Lederband wird um einen Stab mit bestimmter Länge und Dicke (praktisch der „Schlüssel“) gewickelt. Nun wird die Nachricht von quer auf das Leder geschrieben. Das Band wird abgewickelt und als Gürtel umgeschnallt – so kann die Nachricht unauffällig und einfach transportiert werden. Nur wer einen Stab in der passenden Dicke hat, kann die Nachricht lesen. Alle anderen sehen nur Buchstaben-Salat.

Bei der Substitution bleiben die Buchstaben dagegen an Ihrem Platz, werden aber durch einen anderen Buchstaben ersetzt. Nur der Sender und der Empfänger wissen den Code – so bleiben die Nachrichten für Dritte unlesbar.

Der Chiffre genannte Schlüssel kann z.B. sein, daß jeder Buchstabe im Alphabet durch den Buchstaben 4 Stellen weiter ersetzt wird. Klartextalphabet nennt man dann die ursprüngliche Nachricht und Geheimschrift oder Chiffre nennt man das Geheimtextalphabet (Verschiebung um 3 Stellen im Alphabet nennt man auch Caesar-Verschiebung, weil Caesar das früher im Krieg so eingesetzt hat). Dieser Schlüssel hat aber nur 25 Möglichkeiten, also eine ziemlich schwache Verschlüsselung.

Verschlüsselungsverfahren

Um einen Klartext zu verschlüsseln, führt ihn der Sender durch einen Verschlüsselungs-Algorithmus. Der Algorithmus ist dabei ein Verfahren zur Verschlüsselung wie z.B. das oben genannte Caesar-Verfahren und der Schlüssel ist z.B. daß es im Alphabet um 16 Stellen nach hinten versetzt ist. Um den Text wieder zu entschlüsseln, muß dann die verschlüsselte Botschaft oder Chiffre genannte Nachricht mittels des Algorithmus und des Schlüssels wieder zurückverwandelt werden.

Damit die Nachricht nicht entschlüsselt werden kann, muß also der Schlüssel streng geheim gehalten werden. Und je mehr Möglichkeiten es für die Schlüssel gibt, desto schwerer ist es ohne den Schlüssel die Nachricht zu entziffern.

Formen der Entschlüsselung

Die erfolgreichste Form der Entschlüsselung ist über die Häufigkeitsverteilung der Buchstaben: dabei wird ein langer Text in der gesuchten Sprache auf die Vorkommenshäufigkeit jedes Buchstaben aus dem Alphabet untersucht.

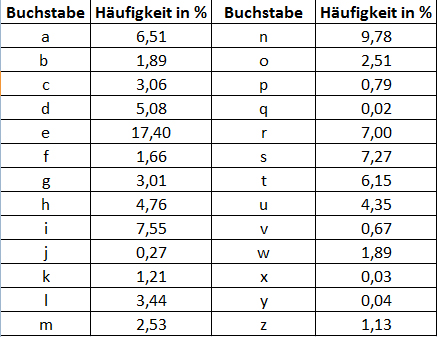

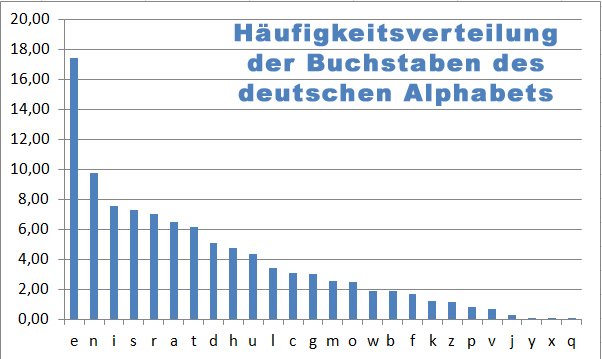

In Deutsch ist das „e“ der häufigste Buchstabe, dann das „n“, das „i“ usw:

Häufigkeitsverteilung der Buchstaben des deutschen Alphabets

Häufigkeitsverteilung der Buchstaben des deutschen Alphabets

(nach A. Beutelspacher, Kryptologie, 1993)

Nun nimmt man den zu entschlüsselnden Text und zählt welcher Buchstabe wie häufig vorkommt. Dem Häufigsten weist man dann das „e“ zu, dem zweithäufigsten das „n“ usw bis man alle Buchstaben durch hat.

Das Verfahren wird auch als Häufigkeitsanalyse oder Al-Kindis-Verfahren bezeichnet. Es war jedoch nicht für jeden beliebigen oder einen kurzen Text geeignet.

Geheime Kommunikation und Codes

Um die Sicherheit der Chiffrierung zu verbessern, ging man später dazu über sog. „Füller“ zu verwenden: Symbole oder Buchstaben, die keinen Klartextbuchstaben verbargen, sondern nur Verwirrung stiften sollten. Der Empfänger kannte den Wert natürlich und hat sie rausgelassen. Dann ging man dazu über ganze Wörter hinter Codes zu verbergen: König ist zB eine 7, Mord eine 37 und Mitternacht eine 76. Der Code wäre dann 7-37-76 König-Mord-Mitternacht.

Fachleute bestimmen die Codierung als Substitution auf der Ebene der Wörter oder Sätze, die Chiffrierung dagegen als Substitution auf der Ebene der Buchstaben. Im Deutschen können Codierung und Chiffrierung unter dem Begriff Verschlüsselung zusammengefasst werden, die Ergebnisse dieser Verfahren sind die Geheimbotschaften oder Chiffren. Decodieren und Dechiffrieren sind die Entschlüsselungsvorgänge.

(nach Simon Singh, „The Code Book. How to Make It, Break It, Hack It, Crack It“)

Bekannte Verschlüsselungsformen

Die mit bekannteste Verschlüsselungsform die unbedingt noch erwähnt werden muß ist die Vigenère-Verschlüsselung – lange Zeit galt sie als sicher. Die Verschlüsselungsform nutzt als Grundlage das oben erklärte Caesar-Verfahren, jedoch verschiebt man die Zeichen je nach ihrer Position in eine andere Richtung im Alphabet. Auf einer Webseite kann man den Vigenerizer für die schnelle und einfache Verschlüsselung von Texten nutzen. Welcher Klartext verbirgt sich hinter der Geheimschrift „kyqzqokgvarsfsdlmaaifmru“ mit Chiffre „seo“?

Und – fast schon der 1. Computer – die „Differenz-Maschine“ von Charles Babbage die er 1823 entworfen hat: es sollte die erste programmierbare Maschine werden, die Entscheidungen treffen und Vorgänge wiederholen konnte.

Seine Mitarbeiterin Ada hat die Programmierung in der Theorie beschrieben und die Programmiersprache Ada (1970) wurde darum nach ihr benannt. Babbage konnte die Maschine zwar nie fertigstellen, aber er hat als Erster die Verschlüsselung von Vigenère geknackt: mit Wiederholungen.

Wer Lust hat nach einem echten Schatz zu suchen, der sollte sich mal die Beale-Chiffren ansehen, bisher ist es nur gelungen 1 von 3 Seiten zu entschlüsseln. Verschlüsselt wurden die Schatz-Daten mit einer sog. Buch-Verschlüsselung. Schätzungen zufolge sollte der Schatz aus Gold, Silber und Edelsteinen heute etwa 20 Mio. Dollar wert sein…

Die Entwicklung der Kryptographie geht rasend schnell voran, als der Krieg begann und Technik für die Ver- und Entschlüsselung eingesetzt wurde. Weltbekannt ist hier die Enigma Chiffriermaschine.

Aber Maschinen und Verschlüsselung soll der Teil 2 dieser Serie werden.

lll➤ SEO-Lexikon